Ce reprezinta instrumentele de securitate 2FA?

Deja de multi ani a devenit o obisnuinta sa avem conturi pe diverse platforme si website-uri, fie ca sunt de natura personala (conturi de social media) sau aplicatii legate de locul nostru de munca (GitHub, Jira).

In mod clasic, pentru fiecare cont avem un username si o parola care ar trebui sa fie atent construita, si nu banalul „12345”, acest mod reprezentand flow-ul consacrat prin care ne securizam conturile noastre decenii la rand. Insa astazi nu mai e suficient acest lucru, amenintarile care pot duce la pierderea conturilor diversificandu-se.

De aceea, este important sa stim cum ne putem securiza si mai bine aceste conturi, iar o alternativa tot mai implementata si folosita sunt instrumentele 2FA.

Ce reprezinta instrumentele de securitate 2FA?

Abrevierea de „2FA” provine de la two-factor authentication, adica in traducere autentificare cu 2 factori. Uneori mai apare ca referinta si two-step authentication (autentificare in 2 pasi), insa sensul este exact acelasi.

In esenta, prin 2FA intelegem acel mecanism de securitate digitala prin care autentificarea (conectarea la contul nostru pe o platforma) nu se mai realizeaza doar prin introducerea unui username (care poate fi o adresa de email) si a parolei, ci prin 2 factori separati: primul factor ramane de regula introducerea parolei, iar acesta este dublat de un al doilea factor / pas care aduce o protectie suplimentara, astfel incat daca cineva afla din greseala parola noastra, sa fie blocat la al doilea factor pana o resetam.

Acest proces de 2FA a fost de-a lungul anilor dezvoltat si rafinat cu ajutorul mai multor aplicatii create special pentru acest rol, care sa ajute atat utilizatorii simpli cat si companiile sau institutiile publice sa isi securizeze conturile, eliminand cat mai mult posibil riscurile de frauda si compromitere.

Chiar daca pot fi vazute ca un element ce complica modalitatea de autentificare, rolul instrumentelor 2FA este destul de clar si benefic in contextul actual in care si tentativele de frauda online (precum phising-ul) s-au inmultit si au devenit din ce in ce mai credibile in fata majoritatii oamenilor.

Cum functioneaza efectiv aceste aplicatii?

Pentru a intelege mai in profunzime cum functioneaza aceste aplicatii, trebuie sa vedem care sunt modalitatile concrete prin care se implementeaza efectiv al doilea factor de securitate. Sa luam un exemplu concret.

Avem un cont de Microsoft, cu care ne accesam MS Teams, pachetul Office, emailul pe Outlook si altele. Vrem sa ne logam, punem username-ul si parola, pana aici nicio surpriza. Insa daca avem implementat deja procesul de 2FA, dupa ce punem parola si dam Enter, vom fi redirectionati la al doilea pas.

Aici putem intampina o suita de mai multe situatii, in functie de ce solutie de 2FA am ales pentru a ne securiza contul. Una din cele mai populare optiuni este aceea de a instala o aplicatie de 2FA pe telefonul personal, in care ne conectam contul de Microsoft in acest caz, iar cand ajungem la situatia descrisa mai sus, ni se afiseaza un cod de cateva cifre pe care trebuie sa il introducem in aplicatia mobila, ca sa finalizam autentificarea.

Varianta cu cod PIN nu este insa singura, existand o gama variata de factori secundari de autentificare. Optiunile ar putea fi:

- Cod numeric (PIN);

- Ni se afiseaza o imagine care contine un cod cu cifre si litere, usor blurate;

- Se trimite un SMS pe telefonul mobil cu un cod, si pe acela il introducem in aplicatia de 2FA;

- Se trimite o notificare push in aplicatia 2FA pe mobile dupa ce introducem parola pe laptop, si trebuie sa apasam respectiva notificare ca sa finalizam procesul;

- Factori biometrici: aici se pot solicita folosirea elementelor unice ale individului precum amprenta sau identificarea faciala drept 2FA pentru autentificare;

In unele cazuri mai exceptionale, se pot impune limite geospatiale sau temporale, unde procesul de 2FA este limitat la un device aflat intr-o anumita locatie si/sau intr-un anumit interval de timp pentru autentificare.

Aici trebuie facuta o distinctie necesara, desi de multe ori trecuta cu vederea, intre 2FA si MFA. Am vazut ce inseamna 2FA, realizam autentificarea prin combinatia de parola + un al doilea factor ce poate fi un cod / notificare / amprenta etc., existand si unele posibilitati passwordless (deci fara a mai fi nevoie de o parola clasica).

Insa exista si versiunea de MFA, care provine de la multifactor authentication, o autentificare cu factori multipli, mai multi de 2 de principiu. Aceasta versiune este cea superioara pentru 2FA, si se adreseaza acelor entitati, companii mari sau institutii publice din domenii mai sensibile (servicii secrete, institutii guvernamentale etc.) care au nevoie de un strat de securitate suplimentar.

Pentru a fi siguri ca doar personalul autorizat are acces la conturile respective, si pentru a reduce deci riscul de brese de securitate, se pot implementa solutii MFA cu 3 sau 4 factori de autentificare, crescand complexitatea procesului de autentificare, dar si siguranta lui. De regula, aceste solutii nu se adreseaza oamenilor simpli, pentru acestia fiind de multe ori suficienta 2FA-ul, conditia fiind sa il avem si pe acesta macar.

Exemple de aplicatii de securitate 2FA

Spectrul aplicatiilor de securitate folosite pentru procesul de 2FA este unul extrem de larg, existand tot felul de solutii dezvoltate in ultimii ani. Nu se pune problema ca nu am avea de unde alege, majoritate dintre ele fiind gratuite, si e bine sa stim care ar fi macar cele mai populare solutii in acest domeniu.

Astfel, printre exemplele de aplicatii pentru 2FA regasim:

- Microsoft Authenticator

- Google Authenticator

- Yubikey

- Duo Mobile

- LastPass Authenticator

- 2FA Authenticator (2FAS)

O lista mai extinsa cu astfel de aplicatii, cu prezentari succinte poate fi gasita aici.

Exemplu practic de folosire – Microsoft Authenticator

Ca sa avem si o idee despre cum ne putem seta o astfel de aplicatie, mai joi voi prezenta sumar care sunt pasii pentru acest proces cu ajutorul aplicatiei dezvoltata de cei de la Microsoft special in aceasta directie, Microsoft Authenticator.

Pe scurt, ca sa ne securizam contul nostru personal cu 2FA oferit de aceasta, procedam astfel:

- Ne descarcam si instalam aplicatia Microsoft Authenticator pe telefonul nostru personal (indiferent ca e Android sau iOS).

- Deschidem aplicatia si selectam butonul de Add account („+”) din partea superioara.

- Alegem tipul de cont care ne intereseaza, in acest caz Cont personal (Microsoft).

- Adaugam contul personal, fie logandu-ne cu credentialele sale pe telefon, fie scanand un cod QR cu telefonul.

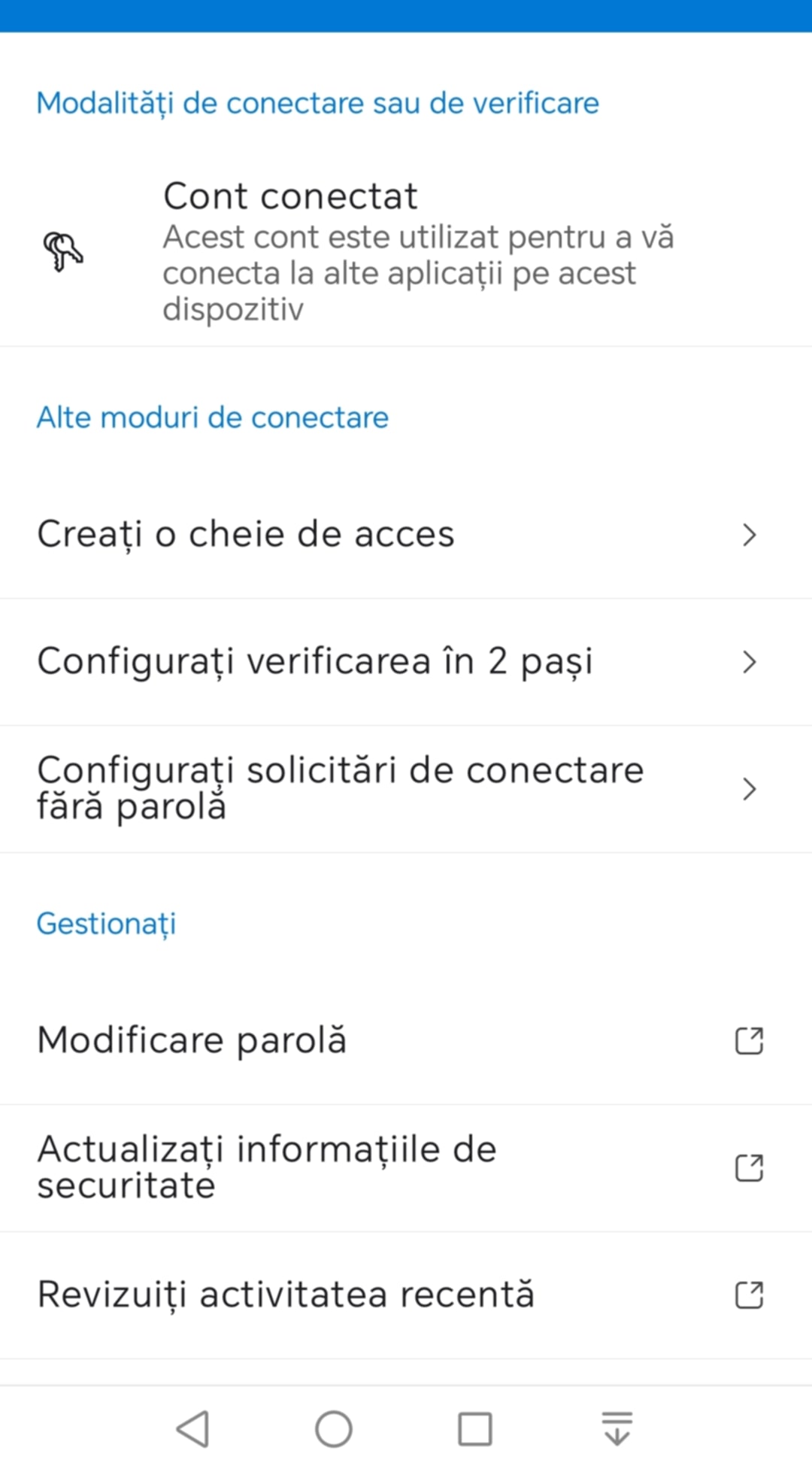

- Dupa ce am adaugat contul, din setarile care apar in Microsoft Authenticator alegem modalitatea prin care vrem sa ne securizam contul. Fie alegem o varianta cu parola si un cod de cifre, fie putem opta chiar si pentru optiunea fara parola.

- La final, pentru a confirma ca procesul a fost implementat cu succes, verificam cu o autentificare in acel cont: ne logam pe PC si va trebui sa primim un cod pe care il introducem in telefon, ca sa ne permita autentificarea in siguranta.

Mai mult sau mai putin, cam asa se desfasoara un proces de stabilire a unei modalitati de conectare cu 2FA la conturile personale. In functie de aplicatie, optiunile si setarile pot sa difere, dar acestea sunt datele esentiale de stiut.

Puncte tari si puncte slabe

Nu exista nicio indoiala ca ratiunea din spatele acestor aplicatii care implementeaza practic procesul de 2FA este una cat se poate de justificata si necesara: aceea de a spori gradul de securitate a conturilor si datelor noastre digitale intr-o era in care suntem legati de tehnologie si de mediul online mai mult ca oricand, iar riscurile sunt si ele pe masura.

Ca puncte tari, cu siguranta faptul ca securitate este mult sporita este cel mai important, deoarece nu mai exista riscul ca un „amic” care ne stie data nasterii sau numele catelului sa ghiceasca din cateva incercari parola la un cont de-al nostru.

De asemenea, daca nu e vorba doar de un cont personal, ci de un cont de la o platforma cu date sensibile de la munca, atunci e de datoria noastra sa ne securizam aceste conturi cat mai bine, pan nu e prea tarziu, si fara sa ne asumam riscuri inutile.

Pe de alta parte, exista si cateva puncte slabe ale acestor aplicatii, care sunt in opinia mea inevitabile. Procesul de autentificare este mult complicat prin faptul ca nu mai este suficient sa introducem un email si o parola si sa dam Enter, suntem obligati acum sa fim atenti la ce cod sau cheie ni se genereaza pe ecran pentru a o folosi la pasul nr. 2.

Mai mult, daca se intampla sa pierdem accesul la device-ul secundar pe care il folosim pentru 2FA pe un cont (am uitat telefonul undeva), atunci asta ne complica exponential problema de conectare. Deci responsabilitatea devine una extrem de mare asupra grijii si pastrarii acestor elemente de autentificare.

Concluzii

In incheiere, procesul de two-factor authentication (2FA) a aparut ca o necesitate fireasca de a oferi si spori gradul de securitate al conturilor noastre pe diferite platforme si aplicatii, fie ca sunt de natura personala sau profesionala.

Chiar daca pot parea o bataie de cap in plus pentru rutina noastra zilnica de folosire a conturilor online, aplicatiile de 2FA contribuie cu un grad sporit de securitate, oferind o garantie suplimentara, dar nu totala, ca numai noi avem acces la conturile si datele personale din mediul digital.

Surse pe subiect

Detalii suplimentare despre procesul si aplicatiile 2FA gasesti pe blog-urile celor de la TechTarget, Microsoft, IBM si Cisco.

Instructiuni pentru conectarea cu Microsoft Authenticator app.